Dieser Blog zeigt:

- Wie installiere ich Hashcat unter Kali Linux?

- Wie verwende ich Hashcat in Kali Linux?

- Bonus-Tipp: So verwenden Sie Kalis Wortlisten zum Knacken von Passwörtern

- Abschluss

Wie installiere ich Hashcat unter Kali Linux?

Hashcat ist ein ethisches Hacking-Tool, das von Cybersicherheitsexperten zum Knacken von Passwörtern verwendet wird. Es nutzt Brute Force und viele andere Hashing-Algorithmen, um Hashes zu knacken oder Hashes in Passwörter umzuwandeln. Zu diesem Zweck werden verschiedene Arten von Angriffsmodi verwendet. Hashcat ist in Kali Linux vorinstalliert. Falls es nicht auf Kali installiert ist, installieren Sie es, indem Sie die folgenden Schritte ausführen.

Schritt 1: Kali aktualisieren

Aktualisieren Sie zunächst Kali mit dem Befehl „ passendes Update ' Befehl:

Sudo passendes Update

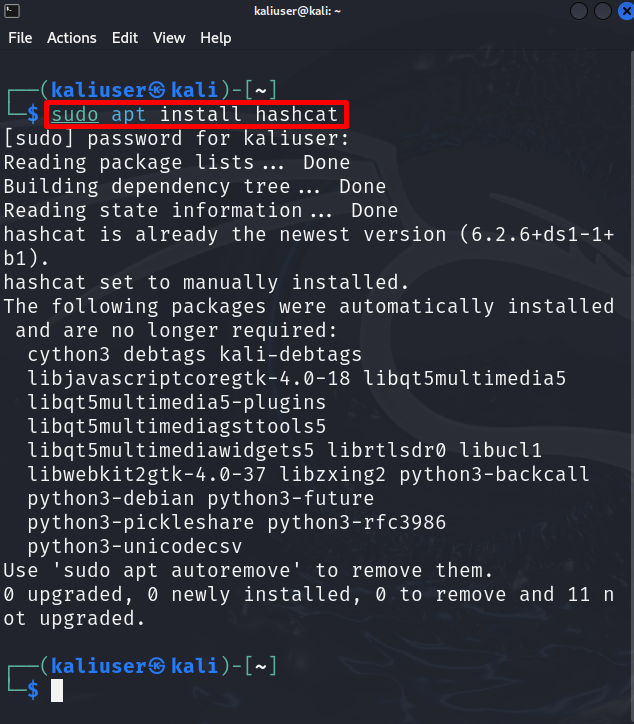

Schritt 2: Installieren Sie Hashcat

Installieren Sie nun das Hashcat-Paket in Kali mit dem Befehl „ apt installiere Hashcat ' Befehl:

Sudo geeignet Installieren Hashcat

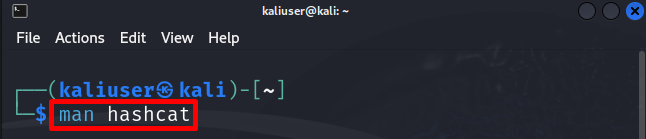

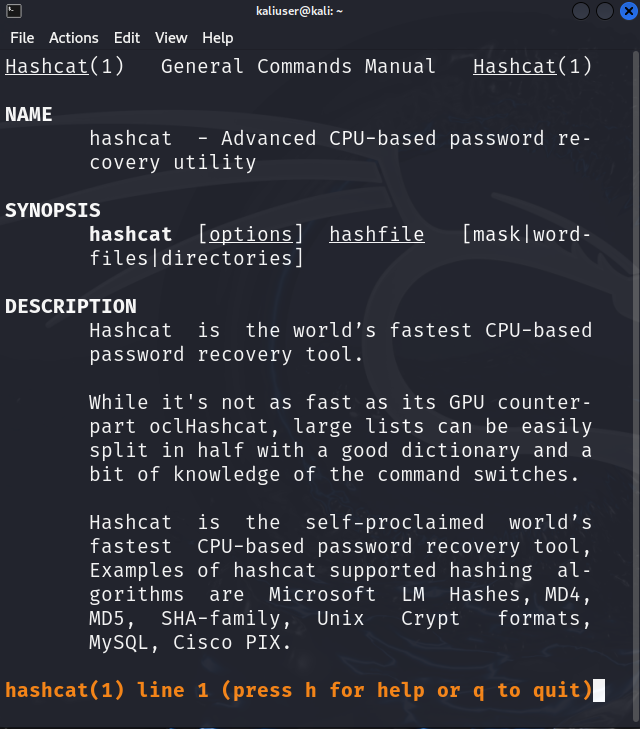

Schritt 3: Sehen Sie sich das Hashcat-Handbuch an

Um den Code des Hashing-Algorithmus zu überprüfen oder die Angriffsmodi von Hashcat auszuwählen, lesen Sie das Handbuch mit dem folgenden Befehl:

Mann Hashcat

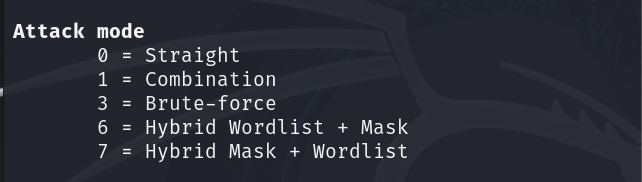

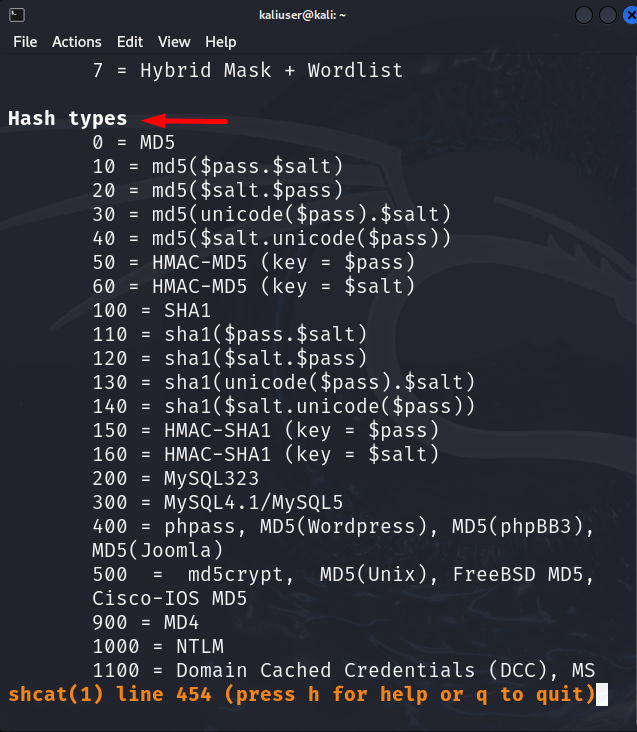

Angriffsmodus

Hier können Sie sehen, dass im Hashcat-Tool verschiedene Angriffsmodi verfügbar sind. Eine kurze Beschreibung dieser Modi lautet wie folgt:

- Gerade: Versuchen Sie, das Passwort aus einer bereitgestellten Wortliste zu knacken.

- Kombination: Versuchen Sie, Passwörter zu knacken, indem Sie Wörter aus mehreren Wortlisten kombinieren.

- Rohe Gewalt: Es wendet die Brute-Force-Technik an und probiert jedes Zeichen aus dem bereitgestellten Zeichensatz aus.

- Hybride Wortliste + Maske: Es kombiniert Wortliste und Maske

- Hybridmaske + Wortliste: Es kombiniert auch Maske und Wortliste.

- Assoziationsangriff: Es verwendet Kombinationen von Hinweisen, die mit einem bestimmten Benutzerpasswort oder -feld wie Benutzername, persönlichen Informationen oder Dateinamen verknüpft sind:

Hash-Typen

Die Arten von Hashes, die geknackt werden müssen, sind unter Hash-Typen angegeben. Zum Knacken des gehashten Passworts wird der Code vom Typ Hash verwendet:

Wie verwende ich Hashcat in Kali Linux?

Hashcat verwendet CPU- und GPU-Cracker in Kali Linux, die das Passwort effizient aus bereitgestellten Hashes knacken. Wenn Sie Kali Linux auf einer virtuellen Maschine verwenden, können Sie GPU-Cracker nicht vollständig nutzen. Allerdings funktioniert Hashcat auch im CPU-Modus einwandfrei. Um Hashcat entweder auf dem Kali-System oder der virtuellen Kali-Maschine verwenden zu können, muss der Benutzer über mindestens 4 bis 8 GB RAM verfügen.

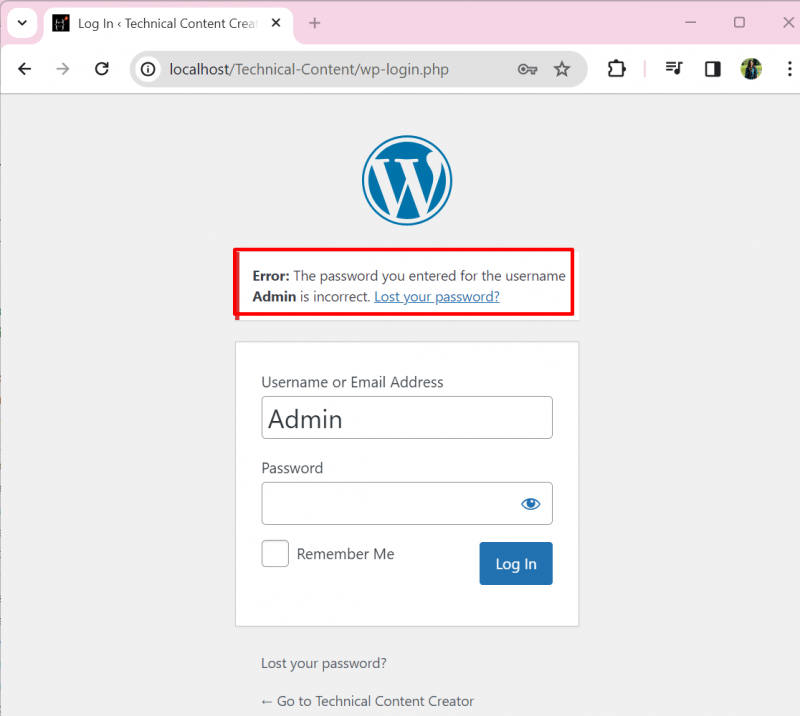

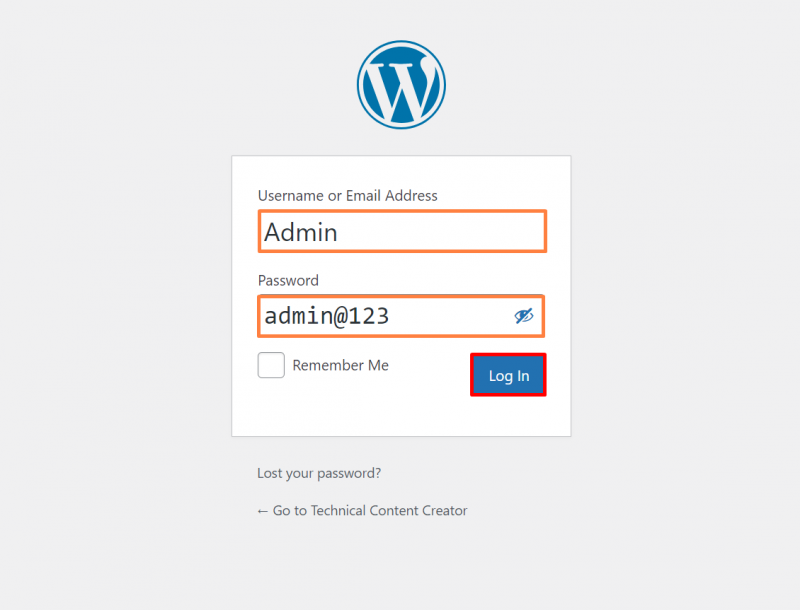

Versuchen wir, die Verwendung von Hashcat zum Passwort-Hacking zu verstehen, indem wir das Beispiel einer WordPress-Website nehmen. Nehmen wir an, der Benutzer vergisst das Passwort des Administratorkontos und kann nun nicht auf das Website-Dashboard zugreifen, wie unten gezeigt:

Jetzt verwenden wir das Hashcat-Tool, um das vergessene Passwort des WordPress-Website-Administrators wiederherzustellen. Befolgen Sie für eine ordnungsgemäße Demonstration das folgende Verfahren.

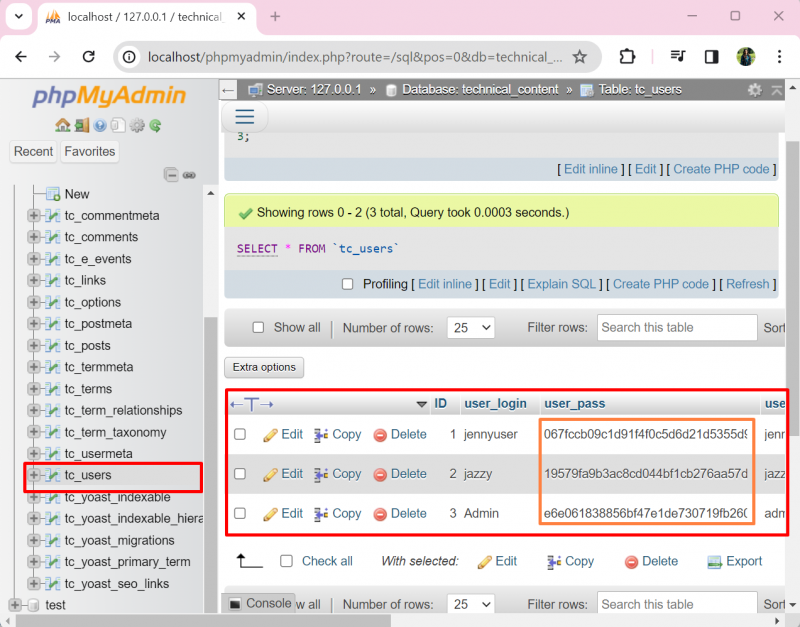

Schritt 1: Holen Sie sich ein gehashtes Passwort

Admin-Benutzer haben auf jeden Fall Zugriff auf die WordPress-Datenbank. Holen wir uns die verschlüsselten Hash-Passwörter der Website-Benutzer aus der Datenbank:

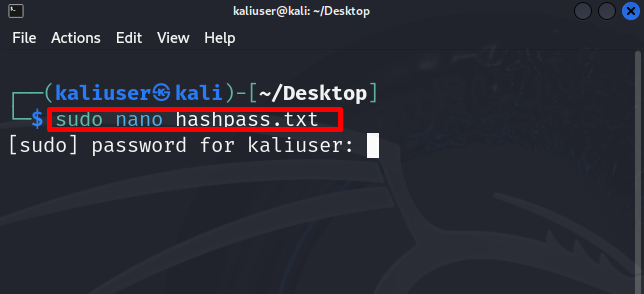

Schritt 2: Speichern Sie das Hash-Passwort in der Textdatei

Speichern Sie als Nächstes die Passwort-Hashes in einer Textdatei. Hier erstellen wir das „ hashpass.txt ” Datei in der „ Desktop ”-Verzeichnis mit dem Nano-Editor:

Sudo Nano hashpass.txt

Speichern Sie das in Hashes umgewandelte Passwort im Ordner „ hashpass.txt ' Datei. Zur Demonstration haben wir drei Passwörter gespeichert, die bereits durch „ MD5 „Hashing-Algorithmus:

Um die Datei zu speichern, drücken Sie „ STRG+S ” und um den Editor zu schließen, verwenden Sie „ STRG+X “.

Schritt 3: Stellen Sie ein WordList-Wörterbuch bereit

Stellen Sie als Nächstes das Wortlistenwörterbuch bereit, von dem aus der Hashcat versucht, die Hashes der Wörter mit den bereitgestellten Passwort-Hashes in „ abzugleichen. hashpass.txt ' Datei. Für die Demonstration erstellen wir eine eigene Wortliste, die 12 verschiedene Passwörter enthält:

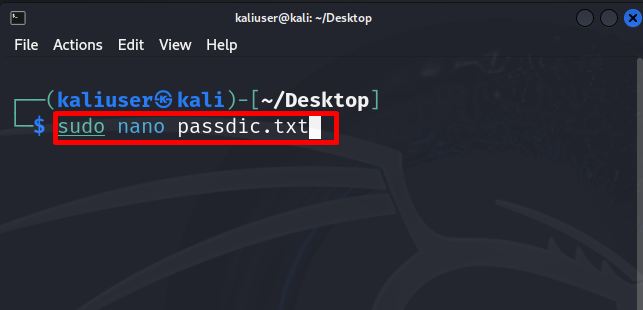

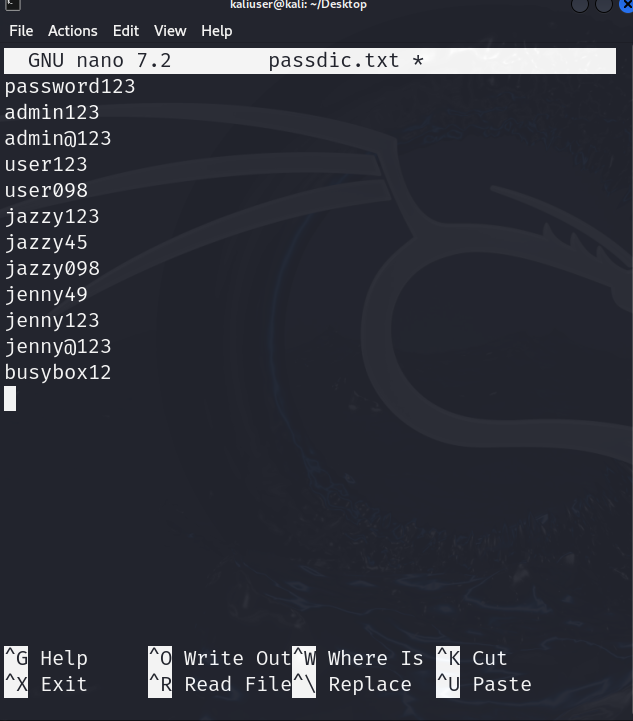

Sudo Nano passdic.txt

Hier haben wir verschiedene Kombinationen von Passwörtern in unserem „ passdic.txt ' Wortliste. Der Benutzer kann auch die von Kali bereitgestellte Wortliste verwenden, die im folgenden Abschnitt erläutert wird:

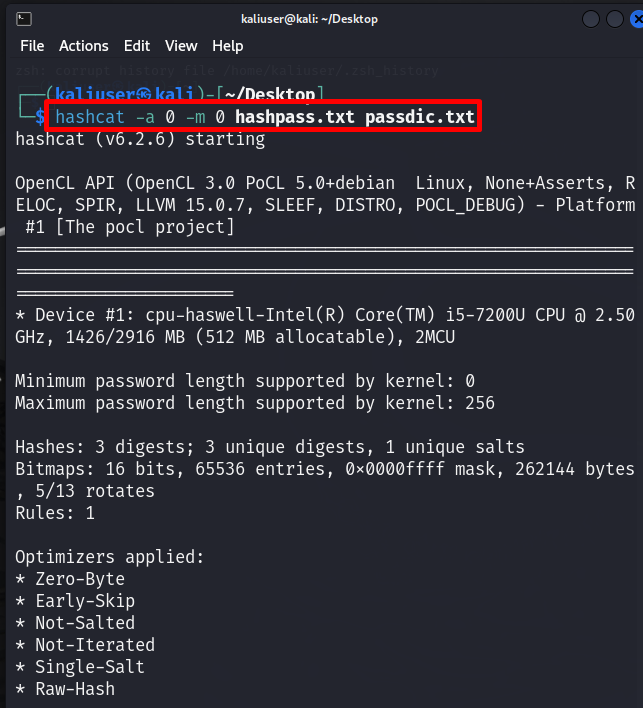

Schritt 4: Knacken Sie das Passwort

Knacken Sie nun das Passwort mit „ hashcat -a

Hier, ' -a 0 „bedeutet, dass wir verwendet haben“ Direkter Angriffsmodus ' Und ' -m 0 „bedeutet, dass wir MD5-Hashes in Passwörter umwandeln. Also wenden wir das „ MD5 „Hashing-Algorithmus zum Abgleichen der Hashes von“ hashpass.txt ” zur bereitgestellten Wortliste (passdic.txt):

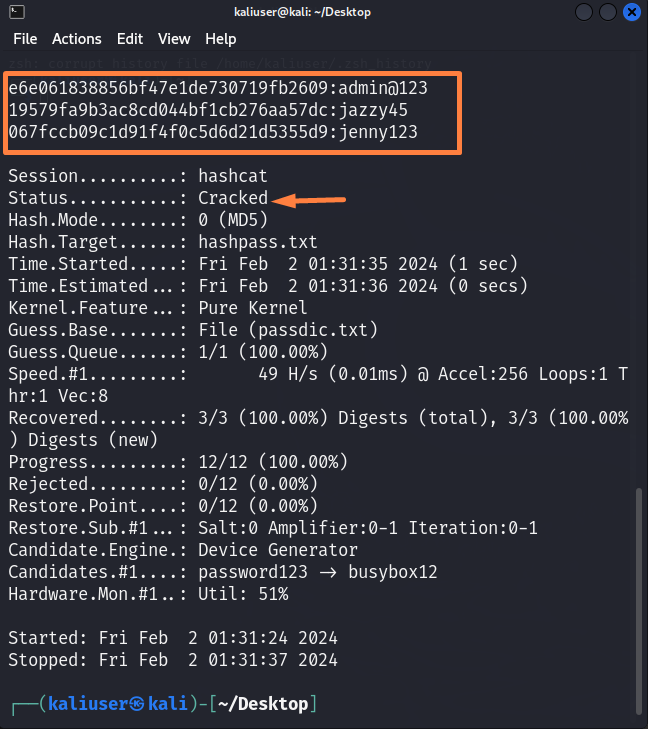

Hier können Sie sehen, dass wir das Website-Passwort anhand der bereitgestellten Passwort-Hashes effektiv geknackt haben:

Schritt 5: Verifizierung

Versuchen wir es zur Verifizierung mit dem Admin-Passwort „ admin@123 ” um auf die WordPress-Website zuzugreifen:

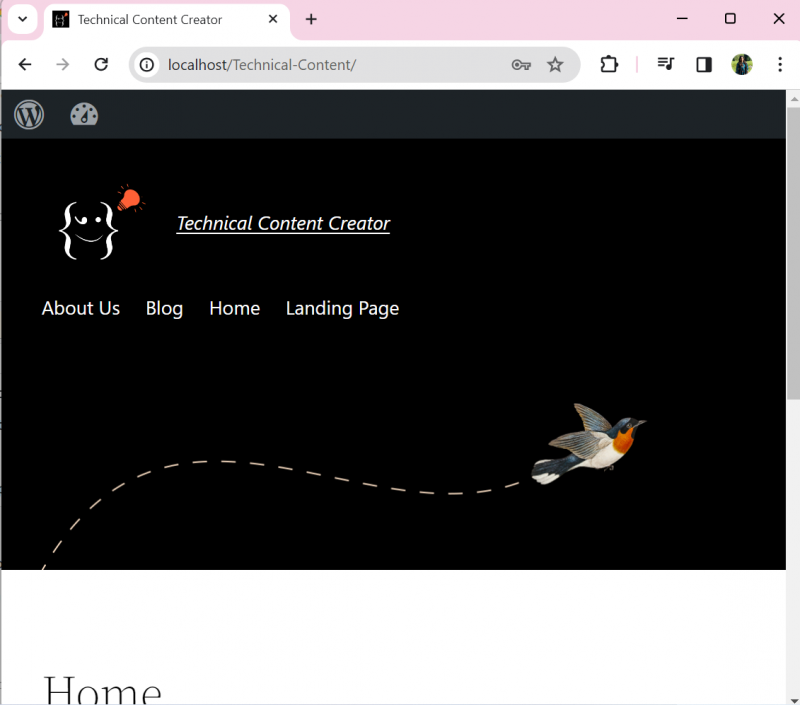

Hier können Sie sehen, dass wir das vergessene Passwort mithilfe des Hashcat-Tools von Kali erfolgreich wiederhergestellt haben:

Bonus-Tipp: So verwenden Sie Kalis Wortlisten zum Knacken von Passwörtern

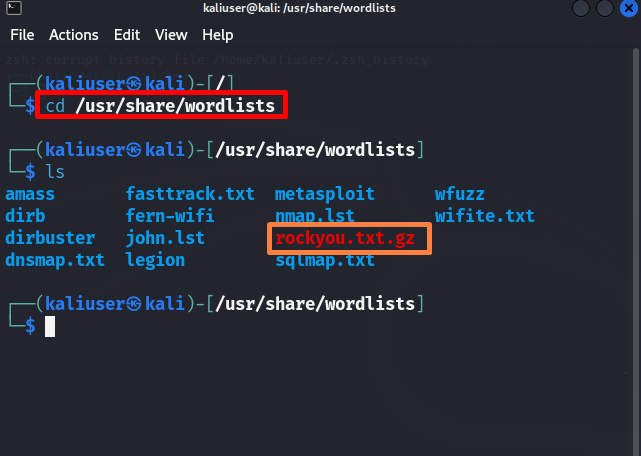

Kali Linux bietet außerdem eine vorinstallierte Wortliste, mit der verschiedene Arten von Passwörtern geknackt werden können. Diese Wortliste enthält Millionen von Wörtern und Passwortkombinationen. Um Kalis „ rockyou.txt Führen Sie die folgenden Schritte aus, um eine Wortliste zum Knacken von Passwörtern zu finden.

Schritt 1: Öffnen Sie das Verzeichnis „wordlists“.

Zum Öffnen des „ Wortlisten ”-Verzeichnis, verwenden Sie den angegebenen Befehl:

CD / usr / Aktie / WortlistenAls nächstes führen Sie „ ls ” um alle Dateien und Verzeichnisse von Kalis anzuzeigen „ Wortlisten ' Verzeichnis. Dabei stehen verschiedene Arten von Passwörtern oder Wortlisten zur Verfügung. Um die normalen oder einfachen Passwörter wie Benutzerkonto-Passwörter zu verfolgen, können Sie die Funktion „ rockyou.txt ' Datei:

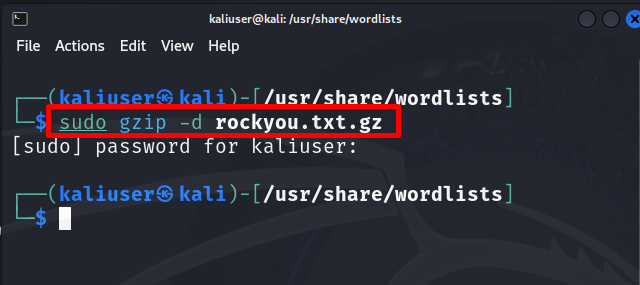

Schritt 2: Entpacken Sie die Datei „rockyou.txt.gz“.

Um das „ rockyou.txt ”-Datei im Hashcat-Tool, entpacken Sie die Datei zunächst mit dem Befehl „ gzip -d rockyou.txt.gz ' Befehl. Diese Aktion erfordert möglicherweise „ Sudo ' Nutzerrechte:

Sudo gzip -D rockyou.txt.gz

Schritt 3: Knacken Sie das Passwort

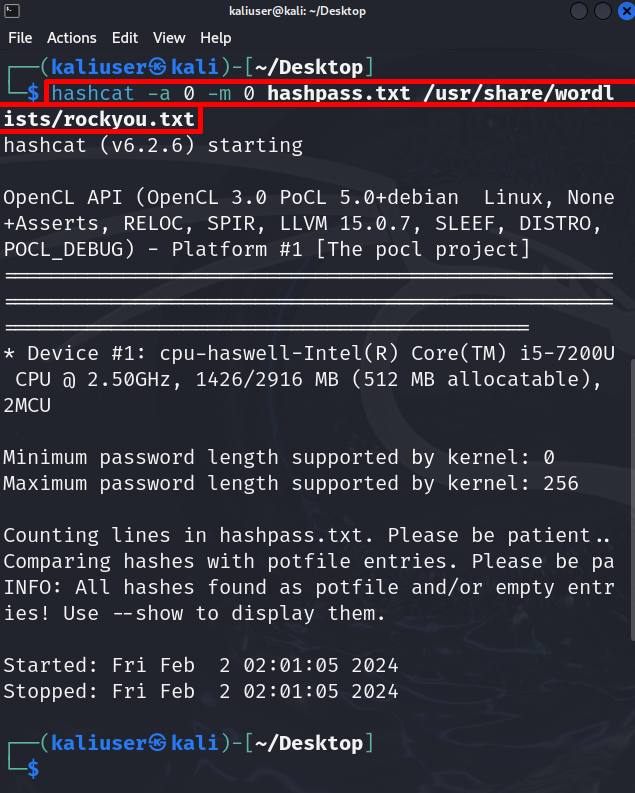

Verwenden Sie nun den Befehl hashcat, um das Passwort zu knacken.

Hashcat -A 0 -M 0 hashpass.txt / usr / Aktie / Wortlisten / rockyou.txtHier können Sie sehen, dass wir dieses Mal das „ rockyou.txt ”-Datei anstelle einer persönlichen Wortliste:

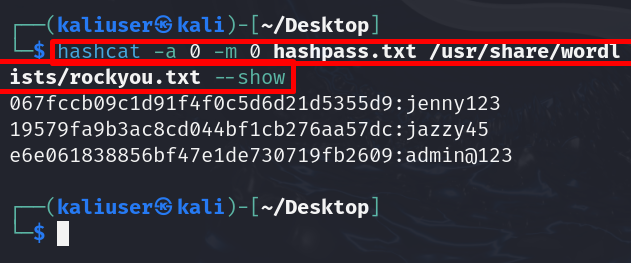

In der obigen Ausgabe können Sie sehen, dass die Hashes gefunden wurden, aber nicht angezeigt werden können. Um die Hashes anzuzeigen, fügen Sie einfach das „ -zeigen ”-Option im Hashcat-Befehl:

Hashcat -A 0 -M 0 hashpass.txt / usr / Aktie / Wortlisten / rockyou.txt --zeigen

Wir haben die Verwendung von Hashcat in Kali Linux erläutert.

Abschluss

Um das Hashcat-Tool in Kali Linux zu verwenden, speichern Sie zunächst die Passwörter, die in die Hashes umgewandelt wurden, im „ .txt ' Textdatei. Vergleichen Sie anschließend die Passwort-Hashes mit einer Wortlisten-Textdatei wie Kalis Wortlistendatei „ rockyou.txt ' Datei. Nutzen Sie dazu einfach die „ hashcat -a