Häufige Herausforderungen bei Metasploit

1. Installations- und Einrichtungsprobleme

Eine der anfänglichen Herausforderungen für zahlreiche Benutzer betrifft den Installations- und Einrichtungsvorgang. Metasploit setzt auf verschiedene Abhängigkeiten, die eine genaue Konfiguration erfordern. Wenn dieses Setup nicht korrekt ausgeführt wird, kann dies zu verschiedenen Problemen führen, einschließlich des Fehlens von Modulen oder Komponenten, die nicht wie vorgesehen funktionieren.

Lösung:

Überprüfen Sie die Abhängigkeiten : Stellen Sie sicher, dass alle erforderlichen Abhängigkeiten installiert und aktuell bleiben. Die offizielle Dokumentation von Metasploit bietet eine detaillierte Liste der Voraussetzungen, die auf verschiedene Betriebssysteme zugeschnitten sind. Führen Sie ein vollständiges Update und Upgrade Ihres Linux-Systems durch, indem Sie den folgenden Befehl verwenden:

Sudo passendes Update -Und && Sudo passendes Upgrade -Und && Sudo apt dist-upgrade -Und

Verwenden Sie eine Linux-Distribution für Penetrationszwecke : Um den Einrichtungsprozess zu optimieren, sollten Sie die Verwendung einer Penetration-Linux-Distribution wie Kali Linux in Betracht ziehen, auf der Metasploit vorinstalliert ist.

2. Datenbankverbindungsfehler

Metasploit basiert auf einer Datenbank, um Informationen über Ziele, Schwachstellen und Sitzungsdaten zu speichern. Verbindungsprobleme mit der Datenbank können Ihren Testworkflow behindern.

Lösung:

Datenbankkonfiguration : Stellen Sie sicher, dass Ihre Datenbankeinstellungen in Metasploit korrekt konfiguriert sind. Überprüfen Sie die Anmeldeinformationen, Hostadressen und Ports noch einmal.

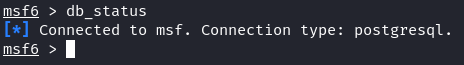

Datenbankwartung : Warten Sie Ihre Datenbank regelmäßig, indem Sie den Befehl „db_status“ ausführen, um den Verbindungsstatus zu überprüfen.

3. Probleme mit der Modulkompatibilität

Metasploit-Module sind für eine erfolgreiche Nutzung von entscheidender Bedeutung. Bei der Verwendung von Modulen, die nicht zur Konfiguration des Zielsystems passen, kann es zu Inkompatibilitätsproblemen kommen.

Lösung:

Modulvalidierung : Überprüfen Sie immer die Kompatibilität von Modulen mit dem Zielsystem. Verwenden Sie den Befehl „check“, um zu überprüfen, ob ein bestimmtes Modul für das Ziel geeignet ist.

Modulanpassung : Passen Sie bei Bedarf die vorhandenen Module an oder erstellen Sie Ihre eigenen, um sie an die Zielumgebung anzupassen.

4. Firewall- und Antivirus-Interferenz

Firewalls und Antivirensoftware können den Datenverkehr von Metasploit blockieren und eine erfolgreiche Ausnutzung verhindern.

Lösung:

Nutzlastverschlüsselung : Nutzen Sie Payload-Verschlüsselungs- und Verschleierungstechniken, um der Erkennung durch Sicherheitssoftware zu entgehen.

Port-Scannen : Verwenden Sie Tools wie Nmap, um vor dem Start von Metasploit einen heimlichen Port-Scan durchzuführen, um die Aufmerksamkeit nicht auf Ihre Aktivitäten zu lenken.

5. Probleme mit der Sitzungsstabilität

Sobald ein Exploit erfolgreich ausgeführt wurde, ist die Aufrechterhaltung einer stabilen Sitzung für Aktivitäten nach dem Exploit von entscheidender Bedeutung. Ein Sitzungsverlust kann Ihren Fortschritt beeinträchtigen.

Lösung:

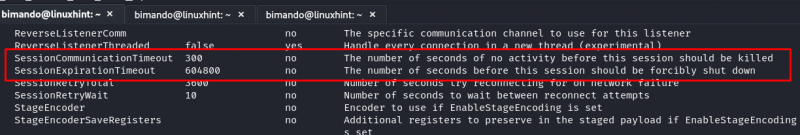

Sitzungs-Keep-Alive : Konfigurieren Sie die Sitzungs-Keepalive-Einstellungen, um stabile Verbindungen sicherzustellen. Metasploit bietet erweiterte Optionen zur Aufrechterhaltung der Sitzungen, indem die Werte „SessionCommunicationTimeout“ und „SessionExpirationTimeout“ länger eingestellt werden. Um die erweiterten Optionen in msfconsole-Fenstern anzuzeigen, geben Sie Folgendes ein:

msf > Erweitert anzeigen

Diese erweiterte Einstellung verfügt über Standardwerte, die Sie anpassen können. Um die Werte „SessionCommunicationTimeout“ und „SessionExpirationTimeout“ zu erweitern, können Sie einfach Folgendes eingeben:

msf > Satz SessionCommunicationTimeout < höherer Wert >msf > Satz SessionExpirationTimeout < höherer Wert >

Sitzungs-Pivot : Implementieren Sie die Session-Pivoting-Techniken, um den Zugriff auch dann aufrechtzuerhalten, wenn die erste Sitzung verloren geht.

6. Ausnutzungsfehler

Trotz sorgfältiger Planung gelingen nicht alle Ausbeutungsversuche. Für eine effektive Fehlerbehebung ist es wichtig zu verstehen, warum ein Exploit fehlgeschlagen ist.

Lösung:

Protokollanalyse : Analysieren Sie die Protokolle von Metasploit auf Fehlermeldungen und Hinweise darauf, warum ein Exploit fehlgeschlagen ist. Protokolle können wertvolle Erkenntnisse darüber liefern, was schief gelaufen ist.

Alternative Exploits : Wenn ein Exploit fehlschlägt, sollten Sie alternative Exploits oder andere Angriffsvektoren ausprobieren.

7. Ressourcenintensität

Metasploit kann ressourcenintensiv sein und zu Systemverlangsamungen oder -abstürzen führen, insbesondere bei umfangreichen Scans oder Angriffen.

Lösung:

Resourcenmanagement: Weisen Sie Metasploit ausreichend Systemressourcen (CPU, RAM) zu, um eine Ressourcenerschöpfung zu verhindern. Erwägen Sie die Ausführung von Metasploit auf dedizierten Maschinen oder virtualisierten Umgebungen.

Drosselung : Verwenden Sie die Drosselungsoptionen, um die Anzahl der Ausnutzungsversuche zu begrenzen und so die Belastung des Zielsystems zu verringern.

Abschluss

Im Bereich der Penetrationstests ist die Beherrschung von Metasploit eine Reise voller Herausforderungen und Erfolge. Dieser Leitfaden lieferte Einblicke in die häufigsten Probleme, die bei Penetrationstests mit Metasploit auftreten, und bot praktische Lösungen zu deren Überwindung. Denken Sie daran, dass die Fehlerbehebung eine wesentliche Fähigkeit für jeden Cybersicherheitsexperten ist. Indem Sie Ihre Fähigkeiten zur Fehlerbehebung kontinuierlich verfeinern, sind Sie besser gerüstet, um sich in der komplexen Welt des ethischen Hackings zurechtzufinden und die digitale Landschaft zu schützen.