- Abrufen von Daten von Smartwatches, die MTK-Chipsätze verwenden.

- Abrufen von Daten von IoT-Geräten (Amazon Alexa und Google Home)

- Extrahieren von Daten aus den oben genannten 60 Cloud-Quellen, einschließlich Huawei, ICloud, MI Cloud-Speicher, Microsoft, Samsung, E-Mail-Server Amazon Drive usw.

- Abrufen des Flugverlaufs mit Metadaten, Videos und allen Bildern.

- Abrufen von Daten von Drohnen, Drohnenprotokollen, mobilen Drohnen-Apps und Drohnen-Cloud-Speichern wie DJI Cloud und SkyPixel.

- Analysieren von Anrufdatensätzen, die von Mobilfunkanbietern empfangen wurden.

Mit der Oxygen Forensics Suite extrahierte Daten können in einem benutzerfreundlichen und integrierten Analysebereich analysiert werden, der eine angemessene Zeitleiste, Grafiken und einen wichtigen Beweisbereich enthält. Hier können die von uns benötigten Daten einfach mit verschiedenen Suchtechniken wie Schlüsselwörtern, Hash-Sets, regulären Ausdrücken usw. gesucht werden. Die Daten können in verschiedene Formate wie PDFs, RTF und XLS usw. exportiert werden.

Oxygen Forensics Suite läuft auf Systemen mit Windows 7, Windows 10 und Windows 8. Es unterstützt USB-Kabel und Bluetooth-Verbindungen und ermöglicht uns auch den Import und die Analyse von Daten aus verschiedenen Geräte-Backups (Apple iOS, Windows-Betriebssystem, Android-Betriebssystem, Nokia, BlackBerry, etc.) und Bilder (erworben mit anderen forensischen Tools). Die aktuelle Version von Oxygen Forensics Suite unterstützt 25000+ Mobilgeräte, auf denen jedes Betriebssystem wie Windows, Android, iOS, Qualcomm-Chipsätze, BlackBerry, Nokia, MTK usw. ausgeführt werden kann.

Installation:

Um zu verwenden Oxygen Forensics Suite , muss das Paket in einem USB-Gerät gebündelt sein. Nachdem Sie das Paket auf einem USB-Stick gespeichert haben, schließen Sie ihn an ein Computersystem an und warten Sie auf die Initialisierung des Treibers, dann starten Sie das Hauptprogramm.

Auf dem Bildschirm werden Optionen angezeigt, in denen Sie nach einem Speicherort für die Installation der Software, der gewünschten Sprache, dem Erstellen von Symbolen usw. gefragt werden. Nachdem Sie sie sorgfältig gelesen haben, klicken Sie auf Installieren .

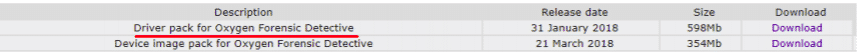

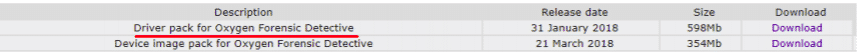

Nach Abschluss der Installation müssen Sie möglicherweise ein Treiberpaket installieren, das wie angegeben am besten geeignet ist. Ein weiterer wichtiger Punkt ist, dass Sie den USB-Stick während der gesamten Arbeit einstecken müssen Oxygen Forensics Suite .

Verwendungszweck:

Als erstes müssen wir ein mobiles Gerät anschließen. Dazu müssen wir sicherstellen, dass alle erforderlichen Treiber installiert sind und prüfen, ob das Gerät unterstützt wird oder nicht, indem wir auf klicken HILFE Möglichkeit.

Um mit dem Extrahieren der Daten zu beginnen, verbinden Sie das Gerät mit dem Computersystem mit dem Oxygen Forensics Suite darin eingebaut. Schließen Sie ein USB-Kabel an oder stellen Sie eine Verbindung über Bluetooth her, indem Sie es einschalten.

Die Liste der Verbindungen variiert je nach Gerätefunktionen. Wählen Sie nun die Extraktionsmethode. Falls das Gerät gesperrt ist, können wir die Bildschirmsperre und den Sicherheitscode umgehen und in einigen Android-Betriebssystemen (Motorola, LG und sogar Samsung) einen physischen Datenabruf durchführen, indem wir die Option . auswählen Physische Datenerfassung Option mit unserem ausgewählten Gerätetyp.

Jetzt wird nach dem Gerät gesucht und nach Abschluss des Vorgangs nach Informationen zu Fallnummer, Fall, Name des Ermittlers, Datum und Uhrzeit usw. gefragt, um die Geräteinformationen systematisch zu verwalten.

Wenn alle Informationen extrahiert sind, können Sie das Gadget öffnen, um Informationen zu überprüfen und zu untersuchen, oder den Export- und Druckassistenten ausführen, falls Sie einen schnellen Bericht über das Gadget benötigen. Beachten Sie, dass wir den Export- oder Druckassistenten jederzeit ausführen können, während Sie mit den Gadget-Daten arbeiten.

Extraktionsmethoden:

Android-Datenextraktion:

Android-Backup:

Verbinden Sie ein Android-Gadget und wählen Sie im Programmfenster die Android-Backup-Extraktionsmethode aus. Oxygen Forensic Suite sammelt die mit dieser Technik zugänglichen Informationen. Jeder Anwendungsdesigner wählt aus, welche Kundeninformationen in die Bewehrung eingefügt werden sollen. Dies impliziert, dass es keine Garantie dafür gibt, dass Anwendungsinformationen abgerufen werden. Diese Methode funktioniert auf Android 4.0 oder höher, und das Gerät sollte nicht durch einen Sicherheitscode oder ein Passwort gesperrt werden.

OxyAgent-Methode:

Dies ist die Technik, mit der Sie jedes unterstützte Android-System ausprobieren können. Für den Fall, dass verschiedene Techniken zu kurz kommen, wird diese Strategie auf jeden Fall die grundlegende Anordnung der Informationen beschaffen. OxyAgent hat keinen Zugang zu den inneren Speicherorganisatoren; Folglich werden die eingehenden Speicheraufzeichnungen nicht zurückgegeben und gelöschte Informationen nicht wiederhergestellt. Es hilft beim Abrufen nur von Kontakten, Nachrichten, Anrufen, Zeitplänen und Aufzeichnungen aus dem Streak-Laufwerk. Falls der USB-Anschluss defekt ist oder dort nicht funktioniert, sollten wir eine SD-Karte einlegen, und das erledigt die Arbeit.

Root-Zugriff:

Der Root-Zugriff selbst für einen kurzen Zeitraum hilft den Ermittlern dabei, jedes Datenbit wiederherzustellen, einschließlich Dateien, Ordner, Bilddokumente, gelöschte Dateien usw. Zum größten Teil erfordert diese Technik bestimmte Kenntnisse, aber die Elemente der Oxygen Forensic Suite können es natürlich. Das Produkt verwendet ein restriktives Abenteuer, um Android-Gadgets zu rooten. Es gibt keine 100%ige Erfolgsgarantie, aber bei unterstützten Android-Versionen (2.0-7.0) können wir uns darauf verlassen. Wir sollten diese Schritte befolgen, um dies durchzuführen:

- Verbinden Sie das Android-Gerät über ein Kabel mit der Sauerstoffforensik-Software.

- Wählen Sie die Geräteerfassung, damit die Oxygen Forensics Suite das Gerät automatisch erkennen kann.

- Wählen Sie eine physische Methode durch die Root-Option und wählen Sie den Exploit aus den vielen angegebenen Exploits ( Schmutzige Kuh funktioniert in den meisten Fällen ).

MTK Android-Dump:

Wir verwenden diese Methode, um alle Arten von Bildschirmsperren, Passwörtern, Pins usw. mit Geräten zu umgehen, die MTK-Chipsätze verwenden. Um diese Methode zu verwenden, muss das Gerät im ausgeschalteten Modus verbunden sein.

Diese Option kann nicht mit einem gesperrten Bootloader verwendet werden.

LG Android-Dump:

Für Geräte von LG-Modellen verwenden wir die LG-Android-Dump-Methode. Damit diese Methode funktioniert, müssen wir sicherstellen, dass das Gerät in Geräte-Firmware-Aktualisierungsmodus .

Benutzerdefinierte Wiederherstellung von Samsung-Geräten:

Oxygen Forensics Suite bietet eine sehr gute Methode zum Abrufen von Daten von Samsung-Geräten für unterstützte Modelle. Die Liste der unterstützten Modelle wächst von Tag zu Tag. Nachdem Sie den Samsung Android-Dump aus dem Menü zur physischen Datenerfassung ausgewählt haben, erhalten Sie eine Liste der beliebtesten unterstützten Samsung-Geräte.

Wählen Sie das Gerät, das unseren Bedürfnissen entspricht, und wir können loslegen.

Physisches Dump von Motorola:

Die Oxygen Forensics Suite bietet eine Möglichkeit, Daten von passwortgeschützten Motorola-Geräten zu extrahieren, die die neuesten Motorola-Geräte (ab 2015) unterstützen. Mit dieser Technik können Sie jeden geheimen Schlüssel für die Bildschirmsperre, den gesperrten Bootloader oder das eingeführte FRP umgehen und auf die kritischen Daten zugreifen, einschließlich Anwendungsinformationen und gelöschten Datensätzen. Die Informationsextraktion aus Motorola-Gadgets erfolgt konsequent mit ein paar manuellen Kontrollen am analysierten Gadget. Oxygen Forensics Suite überträgt ein Fastboot-Image auf das Gerät, das in den Fastboot-Flash-Modus getauscht werden muss. Die Technik beeinflusst keine Benutzerdaten. Die physische Extraktion wird durch den Einsatz von Jet Imager abgeschlossen, der neuesten Innovation bei der Gewinnung von Informationen aus Android-Geräten, die es ermöglicht, die Informationen in wenigen Minuten zu beschaffen.

Qualcomm Physischer Dump:

Oxygen Forensics Suite ermöglicht forensischen Ermittlern die Verwendung des unauffälligen physischen Beschaffungsverfahrens mittels EDL-Modus und Sidestep-Bildschirmsperre auf über 400 außergewöhnlichen Android-Geräten im Hinblick auf den Qualcomm-Chipsatz. Die Verwendung von EDL zusammen mit der Informationsextraktion ist regelmäßig viel schneller als Chip-Off, JTAG oder ISP und erfordert normalerweise keine telefonische Demontage. Darüber hinaus werden durch die Verwendung dieser Technik keine Benutzer- oder Systemdaten geändert

Oxygen Forensics Suite bietet Hilfe für Geräte mit den beiliegenden Chipsätzen:

MSM8909, MSM8916, MSM8917, MSM8926, MSM8929, MSM8936 , und so weiter. Die Übersicht der unterstützten Geräte umfasst Modelle von Acer, Alcatel, Asus, BLU, Coolpad, Gionee, Huawei, Infinix, Lenovo, LG, LYF, Micromax, Motorola, Nokia, OnePlus, Oppo, Swipe, Vivo, Xiaomi, und zahlreiche andere.

iOS-Datenextraktion:

Klassische Logik:

Dies ist eine All-Inclusive-Technik und wird für alle iOS-Gadgets und die Verwendung von iTunes-Verstärkungssystemen empfohlen, um Informationen zu erhalten. Wenn die iTunes-Verstärkung nicht verschlüsselt ist, versucht das Produkt, verschiedene unterstützte Angriffe (Brute-Force, Wörterbuchangriff usw.) zu erkennen. Die Strategie gibt genügend Benutzerinformationen zurück, einschließlich gelöschter Datensätze und Anwendungen.

iTunes-Backup:

Backup-Datensätze von iOS-Geräten, die in iTunes erstellt wurden, können mit Hilfe von Oxygen Forensics Extractor in Oxygen Forensic Analyst importiert werden. Jeder messbare Inspektor kann die Informationen von Apple-Gadgets in der Oberfläche der Oxygen Forensic Suite hilfreich sezieren oder dann erneut Berichte über die erhaltenen Informationen erstellen. Gehen Sie dazu auf:

Datei importieren >> Apple-Backup importieren >> ITunes-Backup importieren

Für Backup-Images gehen Sie zu:

Datei importieren >> Apple-Backup-Image importieren

Windows-Datenextraktion:

Um an wichtige Benutzerdaten zu gelangen, muss sich der Inspektor ab sofort ein physisches Bild machen, entweder durch nicht-invasive oder aufdringliche Strategien. Die meisten Inspektoren verwenden JTAG-Strategien für das Windows Phone, da es eine unauffällige Strategie für den Zugriff auf das Gadget bietet, ohne dass eine vollständige Demontage erforderlich ist, und zahlreiche Windows Phone-Modelle werden unterstützt. Windows Phone 8 wird gerade aufrechterhalten und das Gadget muss geöffnet werden. Das System, das die Sammlung durchführt, muss Windows 7 und höher sein.

Oxygen Forensics Suite kann Informationen über einen Link oder durch Aufrufen von Windows abrufen

Cloud-Speicher für das Telefon. Die primäre Methodik erlaubt es uns, über einen Link Mediendokumente und Telefonbuchkontakte zu erhalten und die Microsoft Bluetooth Association anzusprechen und aktiv heranzuführen. Für diese Situation werden die Informationen von Geräten gewonnen, die lokal sowohl über ein USB-Kabel als auch über eine Bluetooth-Verbindung verbunden sind. Es ist vorgeschrieben, die Nachwirkungen der beiden Methoden für ein vollständiges Bild zu konsolidieren.

Zu den unterstützten Sammlungsgegenständen gehören:

- Telefonbuch

- Ereignisprotokolle

- Dateibrowser (inklusive Medien (Bilder, Dokumente, Videos))

Extraktion der Speicherkarte:

Oxygen Forensics Suite bietet eine Möglichkeit zum Extrahieren von Daten von FAT32- und EXT-formatierten Speicherkarten. Dazu muss man die Speicherkarte über einen Kartenleser mit dem Oxygen Forensics Detektiv verbinden. Wählen Sie beim Start eine Option namens Speicherkarten-Dump bei der physikalischen Datenerfassung.

Die extrahierten Daten können alles enthalten, was eine Speicherkarte enthält, wie Bilder, Videos, Dokumente und auch die geografischen Standorte der erfassten Daten. Gelöschte Daten werden mit einem Papierkorb-Symbol wiederhergestellt.

Datenextraktion der SIM-Karte:

Oxygen Forensics Suite bietet eine Möglichkeit, Daten von SIM-Karten zu extrahieren. Dazu muss man die SIM-Karte mit dem Oxygen Forensics Detective verbinden (mehr als eine SIM-Karte kann gleichzeitig angeschlossen werden). Wenn es passwortgeschützt ist, wird eine Passworteingabeoption angezeigt, geben Sie das Passwort ein und Sie können loslegen. Die extrahierten Daten können Anrufe, Nachrichten, Kontakte und gelöschte Anrufe und Nachrichten enthalten.

Backups und Images importieren:

Oxygen Forensics Suite bietet nicht nur eine Möglichkeit zur Datenextraktion, sondern auch eine Möglichkeit zur Datenanalyse, indem der Import verschiedener Backups und Images ermöglicht wird.

Oxygen Forensics Suite unterstützt:

- Oxygen Cloud-Backup (Cloud Extractor – OCB-Datei)

- Sauerstoff-Backup (OFB-Datei)

- iTunes-Backup

- Apple-Backup/Image

o Unverschlüsseltes Apple DMG-Image

o Apple File System Tarball/Zipo entschlüsselt Elcomsoft DMG

o Verschlüsseltes Elcomsoft DMG

o Entschlüsseltes Laternen-DMG

o Verschlüsseltes Laternen-DMG

o XRY DMG

o Apple-Produktions-DMG

- Windows Phone-Sicherung

- Windows Phone 8 JTAG-Bild

- UFED-Backup/Image

- Android-Backup/Image

o Android-Backup

o Dateisystem-Image-Ordner

o Dateisystem Tarball/ZIP

o Physisches Android-Image /JTAG

von Nandroid-Backup (CWM)

o Nandroid-Backup (TWRP)

oder Android YAFFS2

o Android TOT-Container

o Xiaomi-Backup

o Oppo-Backup

o Huawei-Backup

- BlackBerry-Backup

- Nokia Backup

- Speicherkartenbild

- Drohnenbild

Anzeigen und Analysieren von extrahierten Daten:

Die Geräte Abschnitt auf der linken Seite des Fensters zeigt alle Geräte, von denen Daten extrahiert wurden. Wenn wir den Fall angeben, wird auch hier der Fallname angezeigt.

Die Offener Fall Die Schaltfläche hilft uns, Fälle anhand der ihnen zugewiesenen Fallnummer und Fallnamen zu finden.

Fall speichern – ermöglicht es uns, einen erstellten Fall mit der Erweiterung .ofb zu speichern.

Fall hinzufügen – ermöglicht das Erstellen eines neuen Falls durch Hinzufügen eines Fallnamens und Fallnotizen

Fall entfernen – entfernt den ausgewählten Fall und die ausgewählten Geräte aus der Oxygen Forensic-Software

Gerät speichern – speichert Informationen über Geräte in einer .ofb-Sicherungsdatei. Die Datei kann verwendet werden, um die Informationen später mit Extractor . wiederherzustellen

Gerät entfernen – entfernt ausgewählte Geräte aus der Liste

Gerätespeicher – ermöglicht das Speichern von Softwaredatenbanken auf einer anderen Festplatte. Verwenden Sie es, wenn Sie über ein bestimmtes Laufwerk verfügen, um die Datenbank zu speichern (z. B. ein austauschbares Flash-Laufwerk) oder wenn der freie Speicherplatz knapp ist.

Im Archiv speichern Die Schaltfläche hilft beim Speichern von Fällen mit der Erweiterung .ofb, damit wir sie mit einem Freund teilen können, der Oxygen Forensics Suits hat, um sie zu öffnen.

Exportieren oder drucken Mit der Schaltfläche können wir einen bestimmten Abschnitt von Beweisen wie Schlüsselbeweise oder Bilder usw. exportieren oder drucken

Grundlegende Abschnitte:

Es gibt verschiedene Abschnitte, die einen bestimmten Typ von extrahierten Daten zeigen.

Abschnitt Telefonbuch:

Der Abschnitt Telefonbuch enthält eine Kontaktliste mit persönlichen Bildern, benutzerdefinierten Feldbezeichnungen und anderen Daten. Gelöschte Kontakte von Apple iOS- und Android OS-Geräten sind durch ein Warenkorbsymbol gekennzeichnet.

Kalenderabschnitt:

Im Abschnitt Kalender werden alle Besprechungen, Geburtstage, Erinnerungen und andere Ereignisse aus dem Standardgerätekalender sowie aus den Kalendern von Drittanbietern angezeigt.

Anmerkungen Abschnitt: Der Abschnitt Notizen ermöglicht das Anzeigen von Notizen mit Datum/Uhrzeit und Anhängen.

Abschnitt 'Nachrichten': SMS, MMS, E-Mail, iMessages und Nachrichten anderer Art werden im Abschnitt Nachrichten angezeigt. Gelöschte Nachrichten von Apple iOS- und Android OS-Geräten werden blau hervorgehoben und durch ein Warenkorbsymbol gekennzeichnet. Sie werden automatisch aus SQLite-Datenbanken wiederhergestellt.

Abschnitt Dateibrowser: Sie erhalten Zugriff auf das gesamte Dateisystem des Mobilgeräts, einschließlich Fotos, Videos, Sprachaufzeichnungen und anderen Dateien. Die Wiederherstellung gelöschter Dateien ist ebenfalls verfügbar, hängt jedoch stark von der Geräteplattform ab.

Veranstaltungsbereich: Eingehende, ausgehende, verpasste, Facetime-Anrufhistorie – all diese Informationen sind im Abschnitt Ereignisprotokoll verfügbar. Gelöschte Anrufe von Apple iOS- und Android OS-Geräten werden blau hervorgehoben und durch das Papierkorbsymbol gekennzeichnet.

Abschnitt Webverbindungen: Das Segment Web Connections zeigt alle Web-Assoziationen in einem einzigen Überblick und ermöglicht die Analyse von Hotspots im Guide. In diesem Überblick können Forensik-Analysten herausfinden, wann und wo der Benutzer das Internet nutzte, um zu seinem Standort zu gelangen und ihn zu identifizieren. Das erste Lesezeichen ermöglicht es Clients, alle Wi-Fi-Zuordnungen zu überprüfen. Die Programmierung der Oxygen Forensics Suite befreit einen ungenauen geografischen Bereich, in dem die Wi-Fi-Verbindung verwendet wurde. Verkleinerte Google Maps werden erstellt und durch SSID-, BSSID- und RSSI-Daten getrennt vom Mobiltelefon angezeigt. Das andere Lesezeichen ermöglicht das Untersuchen von Informationen zu Standorten. Es zeigt Informationen über die gesamte Netzwerkaktivität des Geräts (Mobil, Wi-Fi und GPS). Es wird von Apple iOS (jailbroken) und Android OS (rooted) Geräten unterstützt.

Abschnitt Passwörter: Die Oxygen Forensic®-Software extrahiert Informationen zu Passwörtern aus allen möglichen Quellen: iOS-Schlüsselbund, App-Datenbanken usw. Passwörter können von Apple iOS-, Android OS- und Windows Phone 8-Geräten abgerufen werden.

Anwendungsbereich: Der Abschnitt Anwendungen zeigt detaillierte Informationen zu den System- und Benutzeranwendungen, die auf Apple iOS-, Android-, BlackBerry 10- und Windows Phone 8-Geräten installiert sind. Oxygen Forensics Suite unterstützt über 450 Anwendungen mit über 9000 App-Versionen.

Jede Anwendung verfügt über eine außergewöhnliche Registerkarte Benutzerdaten, auf der alle geparsten Clientinformationen zu finden sind. Diese Registerkarte enthält gesammelte Informationen der Anwendung, die für eine hilfreiche Überprüfung zusammengestellt wurden (Passwörter, Logins, alle Nachrichten und Kontakte, geografische Gebiete, besuchte Orte mit Wegbeschreibungen und Führern, gelöschte Informationen usw.).

Außer der Registerkarte 'Benutzerdaten' hat der Anwendungsmonitor:

- Die Registerkarte Anwendungsdaten zeigt den gesamten Anwendungstresor, aus dem Informationen geparst werden

- Auf der Registerkarte Bewerbungsdokumente werden alle Datensätze (.plist, .db, .png usw.) angezeigt, die sich auf die Anwendung beziehen

Abschnitt Soziale Netzwerke: Dieser Abschnitt enthält Daten, die aus den beliebtesten sozialen Plattformen und Dating-Anwendungen extrahiert wurden, einschließlich Facebook, Instagram, Linkedin, Twitter usw. Der Facebook-Abschnitt ermöglicht die Untersuchung der Freundesliste des Gerätebesitzers zusammen mit Nachrichten, Fotos, Suchverlauf, Geo-Standort und andere wichtige Informationen.

Messenger-Bereich: Der Abschnitt Messenger enthält Unterabschnitte mit Daten, die aus den beliebtesten Messengern extrahiert wurden: Facebook Messenger, Kik, Line, Skype, WeChat, Whatsapp, Viber usw. WhatsApp Messenger ermöglicht das Anzeigen der Kontaktliste, Nachrichten, freigegebene Daten, gelöschte Informationen und andere Beweise.

Anmerkungen Abschnitt: Der Evernote-Bereich ermöglicht das Anzeigen aller vom Gerätebenutzer erstellten, freigegebenen und abgeglichenen Notizen. Jede Notiz wird mit dem geografischen Standort des Gerätebesitzers erstellt

gefunden, und diese Daten sind in Oxygen Forensics Suite zugänglich. Es besteht auch die Möglichkeit, gelöschte Notizen zu untersuchen.

Abschnitt Webbrowser: Der Abschnitt 'Webbrowser' ermöglicht es dem Benutzer, Cache-Dateien zu extrahieren und zu untersuchen, z Webbrowser, Dolphin, Google Chrome, Opera usw. Es stellt auch den Verlauf des Browsers wieder her.

Navigationsbereich: Es enthält Daten, die aus den beliebtesten Navigations-Apps (Google Maps, Karten usw.) extrahiert wurden.

Multimedia-Bereich: Der Abschnitt Multimedia enthält Unterabschnitte mit Daten, die aus den beliebtesten Multimedia-Apps extrahiert wurden: Hide It Pro, YouTube usw. Der Abschnitt Hide It Pro zeigt die Mediendateien (Bilder und Videos), die vom Gerätebesitzer ausgeblendet wurden. Um sie auf dem Gerät anzuzeigen, ist das Passwort erforderlich. Oxygen Forensics Suite gewährt Zugriff auf diese versteckten Daten unter Umgehung des Kennworts.

Abschnitt Drohnen: Der Abschnitt Drohnen enthält Unterabschnitte mit Daten, die aus den beliebtesten Drohnen-Apps wie DJI GO, DJI GO 4, Free Flight Pro usw. extrahiert wurden. Forensische Prüfer können den Drohnenflugverlauf, Bilder und Videos extrahieren, die in die App Drohne hochgeladen wurden Kontodaten des Eigentümers und sogar gelöschte Daten. Die Oxygen Forensics Suite kann auch DJI-Token aus mobilen Drohnen-Apps extrahieren und entschlüsseln. Dieses Token ermöglicht den Zugriff auf DJI Cloud-Daten.

Organisierte Daten:

Die Zeitleiste:

Der Abschnitt Timeline organisiert alle Anrufe, Nachrichten, Kalenderereignisse, Anwendungsaktivitäten, Webverbindungsverlauf usw. in chronologischer Weise, sodass Sie den Gerätenutzungsverlauf einfach analysieren können, ohne zwischen verschiedenen Abschnitten wechseln zu müssen. Der Zeitleistenbereich wird für ein oder mehrere Mobilgeräte unterstützt, sodass Sie die Gruppenaktivität einfach in einer einzigen grafischen Ansicht analysieren können. Die Daten können nach Datum, Nutzungsaktivität, Kontakten oder Geodaten sortiert, gefiltert und gruppiert werden. Auf der Registerkarte GEO-Zeitachse können Experten alle Geo-Standortinformationen des Geräts anzeigen und Orte lokalisieren, an denen der Verdächtige das Mobilgerät verwendet hat. Mithilfe von Karten und Routen können Button-Ermittler Routen erstellen, um die Bewegungen des Gerätebesitzers innerhalb eines bestimmten Zeitrahmens zu verfolgen oder häufig besuchte Orte zu finden.

Aggregierte Kontakte:

Das Programm mit seinem Abschnitt aggregierte Kontakte ermöglicht es Forensikern, Kontakte aus mehreren Quellen wie dem Telefonbuch, Nachrichten, Ereignisprotokollen, verschiedenen Messengern und sozialen Netzwerken und anderen Apps zu analysieren. Es zeigt auch geräteübergreifende Kontakte von mehreren Geräten und Kontakte in Gruppen, die in verschiedenen Anwendungen erstellt wurden. Durch die aggregierte Kontaktanalyse vereinfacht die Software die Arbeit der Ermittler erheblich und ermöglicht das Aufdecken von Beziehungen und Abhängigkeiten, die sonst dem Auge entgehen könnten.

Schlüsselbeweise:

Der Bereich Key Evidence bietet eine perfekte, übersichtliche Perspektive auf Beweise, die von forensischen Ermittlern als grundlegend angesehen werden. Messbare Autoritäten können an diesem Punkt bestimmte Dinge mit einem Ort mit verschiedenen Bereichen als grundlegenden Beweis überprüfen und sie gleichzeitig erkunden, ohne auf ihre einzigartige Umgebung zu achten. Key Evidence ist eine Gesamtansicht, die ausgewählte Dinge aus allen Bereichen anzeigen kann, auf die in der Oxygen Forensics Suite zugegriffen werden kann. Das Segment bietet die Möglichkeit, wichtige Daten auf einen Blick zu prüfen, sich auf das Wesentliche zu konzentrieren und immaterielle Informationen zu sichten.

SQL-Datenbank-Viewer:

Der SQLite Database Viewer ermöglicht die Analyse von Datenbankdateien von Apple-, Android-, BlackBerry 10-, WP 8-Geräten im SQLite-Format. Die Dateien enthalten Notizen, Anrufe, SMS.

PList-Viewer:

Der Plist Viewer ermöglicht die Analyse von .plist-Dateien von Apple-Geräten. Diese Dateien enthalten Informationen zu WLAN-Zugangspunkten, Kurzwahlen, dem letzten Mobilfunkanbieter, Apple Store-Einstellungen, Bluetooth-Einstellungen, globalen Anwendungseinstellungen usw.

Import von Drohnenprotokollen:

Das Produkt ermöglicht es außerdem, Drohnen-Log-.dat-Datensätze rechtmäßig in Oxygen Forensics Suite Maps einzufügen, um sich Bereiche vorzustellen und einen Automatenkurs zu verfolgen. Protokolle können aus dem Automaten-Dump oder der DJI Assistant-Anwendung entnommen werden, die auf dem Besitzer des Drohnen-PCs eingeführt wird.

Suche:

Es kommt häufig vor, dass Sie in den extrahierten Mobilgeräteinformationen einen Text, eine Person oder eine Telefonnummer finden müssen. OxygenForensics Suite verfügt über eine erweiterte Suchmaschine. Die globale Suche ermöglicht das Auffinden von Kundeninformationen in jedem Segment des Gadgets. Das Gerät bietet die Möglichkeit, nach Text, Telefonnummern, Nachrichten, Geokoordinaten, IP-Adressen, MAC-Adressen, Kreditkartennummern und Hash-Sets (MD5, SHA1, SHA256, Project VIC) zu scannen. Die Standard-Artikulationsbibliothek ist für schrittweise angepasste Anwendungen zugänglich. Spezialisten können die Informationen in einem Gerät oder mehr als einem Gerät durchsuchen. Sie können die Segmente auswählen, in denen die Frage durchgesehen werden soll, boolesche Begriffe anwenden oder eines der vordefinierten Designs auswählen. Der Catchphrase List Director ermöglicht es, einen speziellen Satz von Begriffen zu erstellen und jeden dieser Begriffe ohne Verzögerung zu durchsuchen. Dies können zum Beispiel die Anordnungen von Namen oder die Anordnung von feindlichen Wörtern und Ausdrücken sein. Das weltweite Suchgerät speichert alle Ergebnisse und bietet Druck- und Planungsberichte für eine beliebige Anzahl von Suchen.

Einige wichtige Dinge, an die Sie sich erinnern sollten, sind

- Stellen Sie zunächst sicher, dass Sie die Treiber für das Gerät installiert haben. Sie können das Treiberpaket in Ihrem Kundenbereich herunterladen

- Wenn Sie ein Gerät anschließen, klicken Sie in der Symbolleiste auf die Schaltfläche Gerät verbinden, um die Oxygen Forensics Suite zu starten

- Wenn Sie das Apple iOS-Gerät anschließen, schließen Sie es an, entsperren Sie es und vertrauen Sie dem Computer auf dem Gerät.

- Wenn Sie eine Verbindung zu einem Gerät mit Android-Betriebssystem herstellen, aktivieren Sie den Entwicklermodus darauf. Gehe zu Einstellungen > Über das Telefon > Build-Nummer Menü und tippen Sie darauf 7 Dann geh zu Einstellungen > Entwickleroptionen > USB-Debugging Menü auf dem Gerät. Tippen Sie auf das Kontrollkästchen USB-Debugging und schließen Sie das Gerät an den Computer an.

- Wenn ein Gerät mit Android-Betriebssystem passwortgeschützt ist, prüfen Sie, ob es von den Bypass-Methoden unterstützt wird, die sich unter Physische Datenerfassung in . befinden Oxygen Forensics Suite .

Abschluss:

Der Analyseumfang Oxygen Forensics Suite bietet viel mehr als jedes andere forensische Untersuchungstool, und wir können mit der Oxygen Forensics-Suite viel mehr Informationen von einem Smartphone abrufen als jedes andere logische forensische Untersuchungstool, insbesondere bei mobilen Geräten. Mit der Oxygen Forensics Suite kann man alle Informationen über mobile Geräte abrufen, einschließlich der Geolokalisierung eines Mobiltelefons, Textnachrichten, Anrufe, Passwörter, gelöschte Daten und Daten aus einer Vielzahl beliebter Anwendungen. Wenn das Gerät gesperrt ist Oxygen Forensics Suite kann den Sperrbildschirm-Passcode, das Passwort, die PIN usw. umgehen und die Daten aus einer Liste unterstützter Geräte extrahieren (Android, IOs, Blackberry, Windows-Telefone eingeschlossen), es ist eine riesige Liste und die Einträge werden von Tag zu Tag größer. Oxygen Forensics hat eine Partnerschaft mit GEHRUNG Corporation, die schnellste Extraktionsmethode für Android-Geräte bereitzustellen. Dank des neuen Jet-Imager-Moduls werden Android-Geräte um ein Vielfaches schneller erfasst als die bisherigen Methoden es erlaubten. Das Jet-Imager-Modul ermöglicht es Benutzern, vollständige physische Dumps von Android-Geräten im Durchschnitt bis zu 25 % schneller zu erstellen. Die Extraktionsgeschwindigkeit hängt davon ab, wie viele Daten das Gerät hat. Oxygen Forensics Suite ist die erste Wahl für eine forensische Untersuchung auf einem mobilen Gerät für jeden forensischen Ermittler.